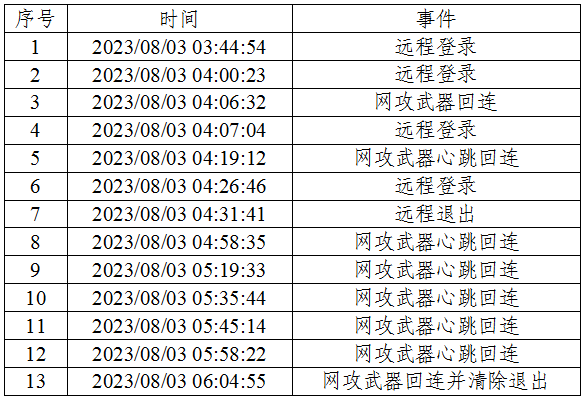

据央视新闻报道,10月19日上午,美国国家安全局(NSA)宣布对国家授时中心(以下简称授时中心)进行了大规模网络攻击。国家互联网应急响应中心(CNCERT)通过分析研判和监测,了解了本次攻击事件的总体情况。目前,具体技术细节已公布如下: 1. 攻击概述。 2022年3月开始,美国国家安全局利用国外品牌手机短信服务漏洞,非法窃取手机通讯录、短信、相册、位置信息等数据,对国家授时中心10余名员工进行秘密监控。从2023年4月开始,在“三角测量”操作被发现之前,美国国家安全局多次使用从国外品牌窃取的登录凭据渗透国家计时中心的计算机北京时间凌晨手机监控内网建设情况。 2023年8月至2024年6月,美国国家安全局专门部署新型网络战平台,对国家授时中心多个内部商业系统进行入侵行动,试图对包括高精度地面授时和导航系统在内的关键科技基础设施发起攻击。在整个事件中,美国国家安全局继续展示了战术概念、操作技术、加密通信和免杀逃生方面的世界领先标准。为了进行隐形攻击,NSA利用常见的商业数字证书、欺骗Windows系统模块、代理网络通信等来隐藏攻击和抢劫。同时,深入研究杀毒软件的机制,可以有效逃避检测。通信经过多层加密,并且 NSA 使用网络 attack 武器创建嵌套环回加密模式。它实现了远远超过传统 TLS 通信和通信流量的加密强度。解密和恢复就更加困难了。活动要有耐心、细心。在整个活动周期中,国家安全局对受控主机提供全面监控。文件更改、关闭和重新启动可能会导致异常。将进行彻底调查。能力动态扩展,NSA根据目标环境向网络下发针对不同攻击武器的功能模块的动态组合。这说明综合攻击平台具有灵活的扩展性和目标的适应性。但其整体创新性不足、部分环节薄弱,表明该技术在多次曝光事件受阻后,迭代升级面临障碍。 2.网络攻击过程在本次攻击中,为了达到目的为了实现网络攻击和盗窃的长期目标,美国国家安全局利用“三角测量行动”获取授时中心计算机终端的登录凭据,获取控制权,部署定制的专用网络攻击武器,并根据授时中心的网络环境不断更新网络攻击武器,进一步扩大网络攻击和盗窃的范围。单位内部网络及主要信息系统。分析显示,NSA总共使用了42种网络攻击武器,可分为三类:前哨控制(eHome_0cx)、建筑隧道(Back_eleven)和数据盗窃(New_Dsz_Implant)。以国外网络资产为主服务器,实施攻击1000余次。具体来说,分为以下四个阶段。 (一)获取控制权限 2022年3月24日至2023年4月11日,NSA采用“三角测量”操作,对境内10余台设备进行攻击电子计时中心并窃取秘密。 2022年9月,攻击者通过外资品牌手机从授时中心网络管理员处获取了办公电脑的登录凭证,并利用该凭证获取了办公电脑的远程控制权限。 2023年4月11日至2023年8月3日,攻击者利用匿名通信网络节点远程登录办公计算机80余次,并利用该计算机作为检测授时中心网络环境的依据。 2023年8月3日攻击历史 (二)特殊网络攻击武器部署 2023年8月3日至2024年3月 直至24日,攻击者将初始版本的Back_eleven集成到网管计算机中,窃取计算机中的数据,并在每次攻击后删除网络攻击武器的内存使用情况和运行痕迹。现阶段,“Back_eleven”功能尚未成熟,攻击者需要远程控制在启动之前控制并关闭主机的防病毒软件。部分杀毒软件关闭记录 (三)特殊网络攻击武器修改 2024年3月至4月,攻击者定制修改网络攻击武器以匹配同步中心网络环境,融入多种新型网络攻击武器,实现对计算机的驻留、长期、秘密控制。攻击者上传“eHome_0cx”、“Back_eleven”、“New_Dsz_Implant”等20多个支撑功能模块以及10多个网络攻击武器配置文件。数据包内存上传“eHome_0cx”进程内存上传“Back_eleven”进程内存上传“New_Dsz_Implant”攻击者利用多种网络攻击武器,相互配合构建四层加密隧道,形成高度隐蔽、功能齐全的网络攻击盗窃平台。网络攻击利器加密方式(四)内网侧入侵流程2024年5月-2024年6月,attackers利用“Back_eleven”以网管计算机为跳板攻击互联网认证服务器和防火墙。 6月13日上午9点,攻击者在网管计算机上启动“eHome_0cx”,嵌入“Back_eleven”和“New_Dsz_Implant”,并以此为跳板窃取认证服务器数据。 7月13日上午9点,攻击者在网管计算机上启动“eHome_0cx”,发出“Back_eleven”和“New_Dsz_Implant”,窃取数据。 2024年6月13日网络攻击数据窃取包三、网络攻击武器库分析本次网络攻击事件中,攻击者共使用了42种网络攻击武器、功能模块、恶意文件等。主要网络攻击武器按照功能分为前哨防御/控制武器、隧道建设武器、数据窃取武器等。 (1) 配备防御和前哨控制武器的攻击者可以利用隐蔽居所和心脏b利用该类网络攻击武器的重连能力,实现对目标计算机终端的长期控制和保护,并加载后续的网络攻击。武器的目的。按照该主要武器类型的资源加载路径并将其命名为“eHome_0cx”。 “eHome_0cx”由四个网络攻击模块组成。它通过DLL文件劫持正常的系统服务(如资源管理器和事件日志服务)来实现其自动启动。启动后,它会清除内存中可执行文件的头数据,隐藏网络攻击武器的痕迹。 “eHome_0cx”网络攻击模块信息表 (二)隧道构建武器 攻击者利用该类网络攻击武器构建网络通信和数据传输隧道,实现对其他类型网络攻击武器的远程控制和窃取数据的加密传输。它还具有信息获取和命令执行功能。第一次期间连接阶段,向名为“Back_Eleven”的主控终端发送编号为“11”的标识号。 “Back_Eleven”检测运行环境 (3) 数据窃取武器 攻击者利用此类网络攻击武器窃取数据。执行时,该武器会启动模块化网络攻击武器框架并加载各种附加模块,以实现特定的秘密盗窃功能。由于该武器与 NSA 网络攻击武器“DanderSpritz”(愤怒喷雾)相似,因此被命名为“New-Dsz-Implant”。它由“New-Dsz-Implant”加载,由“eHome_0cx”执行,与“Back_Eleven”建立的数据传输链路一起用于攻击操作。不可能窃取特殊秘密。机器要执行各种窃密功能,必须接收主控终端的指令。必须加载功能模块。在这次网络攻击中,攻击者使用“New-Dsz-Implant”加载了25个模块。功能各模块的功能如下表所示。 “New-Dsz-Implant”各模块的功能 四、背景研究与分析 (1)技术功能细节 “New-Dsz-Implant”是一个通过安装不同模块来实现特定功能的网络攻击武器框架。该功能的实现与 NSA 兵工厂的“DanderSpritz”网络攻击平台一致,并包含高级代码细节。改进了同源度并改进了一些功能。首先,一些函数名称和字符串被加密。其次,使用正常的系统模块名称来伪装功能模块。第三,功能模块的构建时间从2012年更新到2013年,从2016年更新到2018年,每个功能模块都添加了模拟用户交互功能,伪装了点击、登录等正常用户操作,迷惑杀毒软件检测。 “New-Dsz-Implant”和“DanderSpritz”加载的功能模块对比(2)一些常驻文件样本驻留模式中的“eHome_0cx”通过改变注册表中InprocServer32键值来劫持正常系统服务,并在正常系统程序开始之前加载,实现自动启动。注册表更改的位置与NSA公式组织使用的网络攻击武器相同,均位于HKEY_LOC中。位于 AL_MACHINE\SOFTWARE\Classes\CLSID 中的随机标识密钥的 InProcServer32 子密钥。 (3)数据加密方式 攻击者使用的三种网络攻击武器均采用两层加密。外层采用TLS协议加密,内层采用RSA+AES进行密钥协商和加密。在关键阶段,例如传输被盗数据或释放功能模块,每种武器协同工作以提供四层。实现了嵌套加密。这种多层嵌套的数据加密模式相对于“NOPEN”中使用的RSA+RC6加密模式有显着的改进。 5. 代码地址泄露2023年8月至2024年5月,美国用于指挥控制的部分服务器IP为:编者刘佳妮

据央视新闻报道,10月19日上午,美国国家安全局(NSA)宣布对国家授时中心(以下简称授时中心)进行了大规模网络攻击。国家互联网应急响应中心(CNCERT)通过分析研判和监测,了解了本次攻击事件的总体情况。目前,具体技术细节已公布如下: 1. 攻击概述。 2022年3月开始,美国国家安全局利用国外品牌手机短信服务漏洞,非法窃取手机通讯录、短信、相册、位置信息等数据,对国家授时中心10余名员工进行秘密监控。从2023年4月开始,在“三角测量”操作被发现之前,美国国家安全局多次使用从国外品牌窃取的登录凭据渗透国家计时中心的计算机北京时间凌晨手机监控内网建设情况。 2023年8月至2024年6月,美国国家安全局专门部署新型网络战平台,对国家授时中心多个内部商业系统进行入侵行动,试图对包括高精度地面授时和导航系统在内的关键科技基础设施发起攻击。在整个事件中,美国国家安全局继续展示了战术概念、操作技术、加密通信和免杀逃生方面的世界领先标准。为了进行隐形攻击,NSA利用常见的商业数字证书、欺骗Windows系统模块、代理网络通信等来隐藏攻击和抢劫。同时,深入研究杀毒软件的机制,可以有效逃避检测。通信经过多层加密,并且 NSA 使用网络 attack 武器创建嵌套环回加密模式。它实现了远远超过传统 TLS 通信和通信流量的加密强度。解密和恢复就更加困难了。活动要有耐心、细心。在整个活动周期中,国家安全局对受控主机提供全面监控。文件更改、关闭和重新启动可能会导致异常。将进行彻底调查。能力动态扩展,NSA根据目标环境向网络下发针对不同攻击武器的功能模块的动态组合。这说明综合攻击平台具有灵活的扩展性和目标的适应性。但其整体创新性不足、部分环节薄弱,表明该技术在多次曝光事件受阻后,迭代升级面临障碍。 2.网络攻击过程在本次攻击中,为了达到目的为了实现网络攻击和盗窃的长期目标,美国国家安全局利用“三角测量行动”获取授时中心计算机终端的登录凭据,获取控制权,部署定制的专用网络攻击武器,并根据授时中心的网络环境不断更新网络攻击武器,进一步扩大网络攻击和盗窃的范围。单位内部网络及主要信息系统。分析显示,NSA总共使用了42种网络攻击武器,可分为三类:前哨控制(eHome_0cx)、建筑隧道(Back_eleven)和数据盗窃(New_Dsz_Implant)。以国外网络资产为主服务器,实施攻击1000余次。具体来说,分为以下四个阶段。 (一)获取控制权限 2022年3月24日至2023年4月11日,NSA采用“三角测量”操作,对境内10余台设备进行攻击电子计时中心并窃取秘密。 2022年9月,攻击者通过外资品牌手机从授时中心网络管理员处获取了办公电脑的登录凭证,并利用该凭证获取了办公电脑的远程控制权限。 2023年4月11日至2023年8月3日,攻击者利用匿名通信网络节点远程登录办公计算机80余次,并利用该计算机作为检测授时中心网络环境的依据。 2023年8月3日攻击历史 (二)特殊网络攻击武器部署 2023年8月3日至2024年3月 直至24日,攻击者将初始版本的Back_eleven集成到网管计算机中,窃取计算机中的数据,并在每次攻击后删除网络攻击武器的内存使用情况和运行痕迹。现阶段,“Back_eleven”功能尚未成熟,攻击者需要远程控制在启动之前控制并关闭主机的防病毒软件。部分杀毒软件关闭记录 (三)特殊网络攻击武器修改 2024年3月至4月,攻击者定制修改网络攻击武器以匹配同步中心网络环境,融入多种新型网络攻击武器,实现对计算机的驻留、长期、秘密控制。攻击者上传“eHome_0cx”、“Back_eleven”、“New_Dsz_Implant”等20多个支撑功能模块以及10多个网络攻击武器配置文件。数据包内存上传“eHome_0cx”进程内存上传“Back_eleven”进程内存上传“New_Dsz_Implant”攻击者利用多种网络攻击武器,相互配合构建四层加密隧道,形成高度隐蔽、功能齐全的网络攻击盗窃平台。网络攻击利器加密方式(四)内网侧入侵流程2024年5月-2024年6月,attackers利用“Back_eleven”以网管计算机为跳板攻击互联网认证服务器和防火墙。 6月13日上午9点,攻击者在网管计算机上启动“eHome_0cx”,嵌入“Back_eleven”和“New_Dsz_Implant”,并以此为跳板窃取认证服务器数据。 7月13日上午9点,攻击者在网管计算机上启动“eHome_0cx”,发出“Back_eleven”和“New_Dsz_Implant”,窃取数据。 2024年6月13日网络攻击数据窃取包三、网络攻击武器库分析本次网络攻击事件中,攻击者共使用了42种网络攻击武器、功能模块、恶意文件等。主要网络攻击武器按照功能分为前哨防御/控制武器、隧道建设武器、数据窃取武器等。 (1) 配备防御和前哨控制武器的攻击者可以利用隐蔽居所和心脏b利用该类网络攻击武器的重连能力,实现对目标计算机终端的长期控制和保护,并加载后续的网络攻击。武器的目的。按照该主要武器类型的资源加载路径并将其命名为“eHome_0cx”。 “eHome_0cx”由四个网络攻击模块组成。它通过DLL文件劫持正常的系统服务(如资源管理器和事件日志服务)来实现其自动启动。启动后,它会清除内存中可执行文件的头数据,隐藏网络攻击武器的痕迹。 “eHome_0cx”网络攻击模块信息表 (二)隧道构建武器 攻击者利用该类网络攻击武器构建网络通信和数据传输隧道,实现对其他类型网络攻击武器的远程控制和窃取数据的加密传输。它还具有信息获取和命令执行功能。第一次期间连接阶段,向名为“Back_Eleven”的主控终端发送编号为“11”的标识号。 “Back_Eleven”检测运行环境 (3) 数据窃取武器 攻击者利用此类网络攻击武器窃取数据。执行时,该武器会启动模块化网络攻击武器框架并加载各种附加模块,以实现特定的秘密盗窃功能。由于该武器与 NSA 网络攻击武器“DanderSpritz”(愤怒喷雾)相似,因此被命名为“New-Dsz-Implant”。它由“New-Dsz-Implant”加载,由“eHome_0cx”执行,与“Back_Eleven”建立的数据传输链路一起用于攻击操作。不可能窃取特殊秘密。机器要执行各种窃密功能,必须接收主控终端的指令。必须加载功能模块。在这次网络攻击中,攻击者使用“New-Dsz-Implant”加载了25个模块。功能各模块的功能如下表所示。 “New-Dsz-Implant”各模块的功能 四、背景研究与分析 (1)技术功能细节 “New-Dsz-Implant”是一个通过安装不同模块来实现特定功能的网络攻击武器框架。该功能的实现与 NSA 兵工厂的“DanderSpritz”网络攻击平台一致,并包含高级代码细节。改进了同源度并改进了一些功能。首先,一些函数名称和字符串被加密。其次,使用正常的系统模块名称来伪装功能模块。第三,功能模块的构建时间从2012年更新到2013年,从2016年更新到2018年,每个功能模块都添加了模拟用户交互功能,伪装了点击、登录等正常用户操作,迷惑杀毒软件检测。 “New-Dsz-Implant”和“DanderSpritz”加载的功能模块对比(2)一些常驻文件样本驻留模式中的“eHome_0cx”通过改变注册表中InprocServer32键值来劫持正常系统服务,并在正常系统程序开始之前加载,实现自动启动。注册表更改的位置与NSA公式组织使用的网络攻击武器相同,均位于HKEY_LOC中。位于 AL_MACHINE\SOFTWARE\Classes\CLSID 中的随机标识密钥的 InProcServer32 子密钥。 (3)数据加密方式 攻击者使用的三种网络攻击武器均采用两层加密。外层采用TLS协议加密,内层采用RSA+AES进行密钥协商和加密。在关键阶段,例如传输被盗数据或释放功能模块,每种武器协同工作以提供四层。实现了嵌套加密。这种多层嵌套的数据加密模式相对于“NOPEN”中使用的RSA+RC6加密模式有显着的改进。 5. 代码地址泄露2023年8月至2024年5月,美国用于指挥控制的部分服务器IP为:编者刘佳妮